La Dark Web no duerme… ¿y tus credenciales?

🕶️ Hace poco, una empresa nos contactó alarmada: alguien estaba intentando ingresar a su red usando credenciales internas. No había señales de malware ni vulneraciones locales. El verdadero problema estaba en otro lugar… sus accesos estaban a la venta en la Dark Web.

Y ese, aunque no se vea, es uno de los mayores riesgos hoy: tus datos pueden estar comprometidos sin que tú lo sepas.

La Dark Web es un espacio oculto de internet donde miles de correos, contraseñas, direcciones IP y accesos vulnerables terminan expuestos y ofrecidos al mejor postor. La mayoría de las organizaciones ni siquiera sabe que ya ha sido afectada… hasta que es demasiado tarde.

🔐 Anticiparse antes que reaccionar: la clave está en ver primero

En IT Studio conocemos de primera mano este tipo de amenazas. Por eso, desde hace ya un tiempo, integramos a nuestro portafolio una de nuestras soluciones más efectivas:

Dark Web ID, desarrollada por ID Agent by Kaseya, especializada en detectar filtraciones y exposición de credenciales antes de que ocurran incidentes mayores.

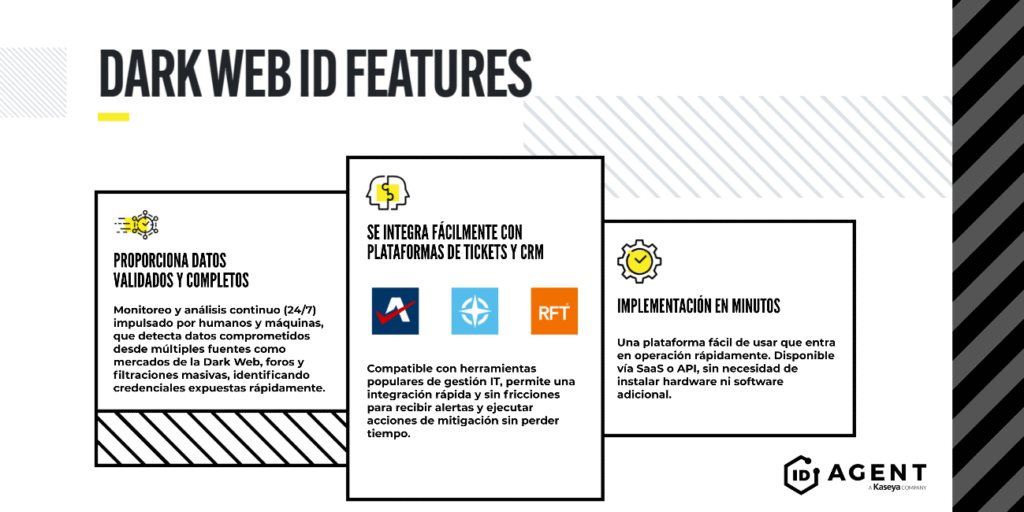

Con monitoreo continuo 24/7 y tecnología híbrida (humana + automatizada), Dark Web ID rastrea las profundidades de la web para alertarte si tus datos —o los de tu equipo— han sido comprometidos.

✅ No necesitas instalar hardware.

✅ Está lista para operar en minutos.

✅ Y puede integrarse fácilmente con plataformas de tickets, CRM o herramientas de gestión IT.

🧩 ¿Qué puede monitorear Dark Web ID?

- Dominios corporativos completos (correos institucionales, usuarios internos).

- Correos personales de usuarios clave (como Gmail o Hotmail).

- Direcciones IP públicas asociadas a servicios críticos (VPN, bases de datos, servidores).

- Búsquedas en vivo para detección temprana de filtraciones activas.

- Reportes automáticos mensuales y personalizados para apoyar decisiones de seguridad.

👁️🗨️ Ver antes que los demás es proteger mejor

Lo que no se ve, no se puede proteger. Y cuando se trata de ciberseguridad, la información que llega tarde no sirve.

Con Dark Web ID, tu empresa puede dar un paso adelante en prevención, ganando visibilidad sobre uno de los espacios más difíciles de rastrear: la Dark Web.

¿Listos para monitorear lo que otros ni siquiera saben que existe?

📩 Si quieres más información sobre esta solución o agendar una demo con nosotros, contáctanos aquí:

👉 www.itestudio.net/contacto

📲 Escríbenos a comercial1@itestudio.net

📞 Llámanos al +51 947 124 172

La Dark Web no duerme… ¿y tus credenciales? Read More »