Los CIOs deben gestionar el riesgo tecnológico y la ciberseguridad a través de la lente del valor al negocio

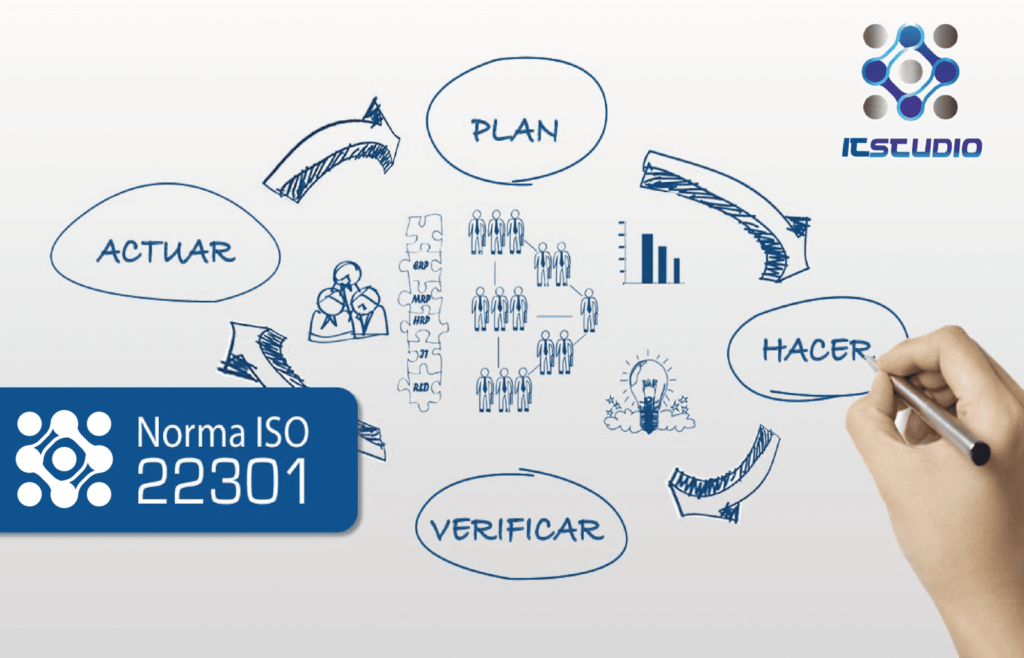

Identificar las oportunidades de utilizar la seguridad centrada en las personas para abordar el cambio de comportamiento.

“La actual pandemia y la aceleración de la Transformación Digital en los negocios ha generado nuevas y mayores brechas en la ciberseguridad, pues cada vez más las fronteras entre el entorno externo a la empresa se hacen más ligeras y vulnerables: trabajadores en remoto, apps de terceros conectadas, más canales digitales, proveedores integrados, IOT, entre otros. Les compartimos un extracto del análisis que hace Gartner al respecto y el enfoque de gestión propuesto para el CIO.”

Desafíos clave:

La ciberseguridad y el riesgo tecnológico son problemas perennes con visibilidad a nivel de la Junta Directiva.

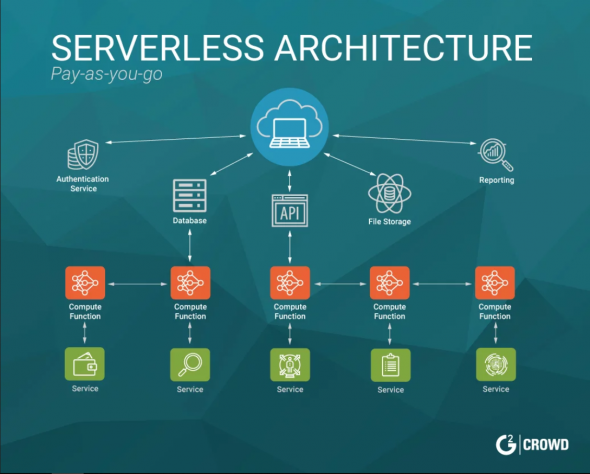

A medida que las organizaciones hacen la transición al negocio digital, la infraestructura y las aplicaciones son menos propiedad y más servicios que están fuera del control de TI.

La preocupación por la ciberseguridad y el riesgo tecnológico obstaculiza la innovación, el alma de la transformación digital de la empresa

Liderazgo y Gobierno

Podría decirse que mejorar el liderazgo y la gobernanza es más importante que desarrollar herramientas y habilidades tecnológicas a la hora de abordar la ciberseguridad y el riesgo tecnológico en los negocios digitales. Los atributos clave de un programa exitoso que equilibra la necesidad de proteger con la necesidad de dirigir el negocio son:

- Toma de decisiones

- Establecimiento de prioridades

- Asignación del presupuesto

- Medición

- Elaboración de informes

- Transparencia

- Rendición de cuentas. La rendición de cuentas no es negociable en el mundo de los negocios digitales.

Recomendaciones:

Para comunicar mejor el valor empresarial de las TI, los CIO deberían:

Crear conciencia y apetito ejecutivo para gestionar y aceptar niveles adecuados de riesgo que apoyen los resultados del negocio. Utilizar la seguridad centrada en las personas para crear un cambio de comportamiento, de modo que las personas pasen de ser el eslabón más débil de la cadena de seguridad a ser el más fuerte.

Introduzca a sus ejecutivos no informáticos la idea de que no existe la protección perfecta. No es un tema solamente técnico.

Introduzca a sus ejecutivos no informáticos la idea de que no existe la protección perfecta. No es un tema solamente técnico.

Construir y formalizar un enfoque y un programa basados en el riesgo que reconozcan el cambio básico del apetito por el riesgo al adoptar el negocio digital. Identifique las deficiencias y las oportunidades de mejora, apilar los proyectos de remediación resultantes y crear planes de remediación plurianuales.

Formalizar y medir un programa de riesgos y seguridad que ofrezca niveles variables de protección

Formalizar las capacidades de evaluación de riesgos para evitar un ejercicio de papeleo que no aporte ningún valor.

Cambie la inversión en seguridad por la detección y la respuesta. En 2020, el 60% de los presupuestos de los presupuestos de seguridad de la información de las empresas se destinará a enfoques de detección y respuesta rápida frente a menos del 30% en 2016.

Gestione el cambio cultural para crear una cultura comprometida con el riesgo. Ayude a sus homólogos no informáticos a entender y participar conscientemente en la toma de decisiones relacionadas con los riesgos tecnológicos.

Desarrollar una cultura del riesgo para socializar la idea de aceptarlo conscientemente

Transforme el riesgo tecnológico y la ciberseguridad en una función empresarial